Wie bei früheren Versionen enthält Android 15 Verhaltensänderungen, die sich auf Ihre App auswirken können. Die folgenden Verhaltensänderungen gelten ausschließlich für Apps, die auf Android 15 oder höher ausgerichtet sind. Wenn Ihre App auf Android 15 oder höher ausgerichtet ist, sollten Sie sie entsprechend anpassen.

Sehen Sie sich auch die Liste der Verhaltensänderungen an, die sich auf alle Apps auswirken, die unter Android 15 ausgeführt werden, unabhängig vom targetSdkVersion Ihrer App.

Hauptfunktion

In Android 15 werden verschiedene Kernfunktionen des Android-Systems geändert oder erweitert.

Änderungen an Vordergrunddiensten

我们将对 Android 15 中的前台服务进行以下更改。

数据同步前台服务超时行为

对于以 Android 15(API 级别 35)或更高版本为目标平台的应用,Android 15 为 dataSync 引入了新的超时行为。此行为也适用于新的 mediaProcessing 前台服务类型。

系统允许应用的 dataSync 服务在 24 小时内总共运行 6 小时,之后系统会调用正在运行的服务的 Service.onTimeout(int, int) 方法(在 Android 15 中引入)。此时,该服务有几秒钟时间来调用 Service.stopSelf()。调用 Service.onTimeout() 后,该服务将不再被视为前台服务。如果服务未调用 Service.stopSelf(),系统会抛出内部异常。系统会在 Logcat 中记录此异常,并显示以下消息:

Fatal Exception: android.app.RemoteServiceException: "A foreground service of

type dataSync did not stop within its timeout: [component name]"

为避免因行为变更而导致问题,您可以执行以下一项或多项操作:

- 让您的服务实现新的

Service.onTimeout(int, int)方法。当您的应用收到回调时,请务必在几秒钟内调用stopSelf()。(如果您不立即停止应用,系统会生成故障。) - 确保应用的

dataSync服务在任何 24 小时内总运行时间不超过 6 小时(除非用户与应用互动,重置计时器)。 - 仅通过直接的用户互动来启动

dataSync前台服务;由于您的应用在服务启动时位于前台,因此服务会在应用进入后台后的 6 小时内完整运行。 - 请改用替代 API,而不是使用

dataSync前台服务。

如果您的应用的 dataSync 前台服务在过去 24 小时内运行了 6 小时,则您无法启动其他 dataSync 前台服务,除非用户已将您的应用切换到前台(这会重置计时器)。如果您尝试启动其他 dataSync 前台服务,系统会抛出 ForegroundServiceStartNotAllowedException,并显示类似“前台服务类型 dataSync 的时间限制已用尽”的错误消息。

测试

如需测试应用的行为,您可以启用数据同步超时功能,即使应用未以 Android 15 为目标平台也是如此(前提是应用在 Android 15 设备上运行)。如需启用超时,请运行以下 adb 命令:

adb shell am compat enable FGS_INTRODUCE_TIME_LIMITS your-package-name

您还可以调整超时期限,更轻松地测试应用在达到此限制时的行为。如需设置新的超时期限,请运行以下 adb 命令:

adb shell device_config put activity_manager data_sync_fgs_timeout_duration duration-in-milliseconds

新的媒体处理前台服务类型

Android 15 引入了一种新的前台服务类型 mediaProcessing。此服务类型适用于转码媒体文件等操作。例如,媒体应用可能会下载音频文件,并需要先将其转换为其他格式,然后才能播放。您可以使用 mediaProcessing 前台服务,确保即使应用在后台运行时转换也会继续。

系统允许应用的 mediaProcessing 服务在 24 小时内总共运行 6 小时,之后系统会调用正在运行的服务的 Service.onTimeout(int, int) 方法(在 Android 15 中引入)。此时,服务有几秒钟的时间来调用 Service.stopSelf()。如果服务未调用 Service.stopSelf(),系统会抛出内部异常。系统会在 Logcat 中记录此异常,并显示以下消息:

Fatal Exception: android.app.RemoteServiceException: "A foreground service of

type mediaProcessing did not stop within its timeout: [component name]"

为避免出现此异常,您可以执行以下任一操作:

- 让您的服务实现新的

Service.onTimeout(int, int)方法。当您的应用收到回调时,请务必在几秒钟内调用stopSelf()。(如果您未立即停止应用,系统会生成失败情况。) - 确保应用的

mediaProcessing服务在任何 24 小时内总运行时间不超过 6 小时(除非用户与应用互动,重置计时器)。 - 仅在有直接用户互动时启动

mediaProcessing前台服务;由于服务启动时应用位于前台,因此您的服务在应用进入后台后有完整的 6 小时时间。 - 请改用 替代 API(例如 WorkManager),而不是使用

mediaProcessing前台服务。

如果您的应用的 mediaProcessing 前台服务在过去 24 小时内运行了 6 小时,则您无法启动其他 mediaProcessing 前台服务,除非用户将您的应用切换到前台(这会重置计时器)。如果您尝试启动另一个 mediaProcessing 前台服务,系统会抛出 ForegroundServiceStartNotAllowedException,并显示类似于“前台服务类型 mediaProcessing 的时间限制已用尽”的错误消息。

如需详细了解 mediaProcessing 服务类型,请参阅 Android 15 前台服务类型变更:媒体处理。

测试

如需测试应用的行为,您可以启用媒体处理超时,即使您的应用并非以 Android 15 为目标平台也是如此(前提是应用在 Android 15 设备上运行)。如需启用超时,请运行以下 adb 命令:

adb shell am compat enable FGS_INTRODUCE_TIME_LIMITS your-package-name

您还可以调整超时期限,以便更轻松地测试应用在达到上限时的行为方式。如需设置新的超时期限,请运行以下 adb 命令:

adb shell device_config put activity_manager media_processing_fgs_timeout_duration duration-in-milliseconds

对启动前台服务的 BOOT_COMPLETED 广播接收器的限制

在启动 BOOT_COMPLETED 广播接收器方面存在新限制

前台服务。BOOT_COMPLETED 接收器不能启动

以下类型的前台服务:

dataSynccameramediaPlaybackphoneCallmediaProjectionmicrophone(自 Android 14 起,microphone就受到此限制)

如果 BOOT_COMPLETED 接收器尝试启动任何上述类型的前台

服务,系统会抛出 ForegroundServiceStartNotAllowedException。

测试

如需测试应用的行为,您可以启用这些新限制,即使您的应用并未以 Android 15 为目标平台(只要应用在 Android 15 设备上运行)也是如此。运行以下 adb 命令:

adb shell am compat enable FGS_BOOT_COMPLETED_RESTRICTIONS your-package-name

如需在不重启设备的情况下发送 BOOT_COMPLETED 广播,请运行以下 adb 命令:

adb shell am broadcast -a android.intent.action.BOOT_COMPLETED your-package-name

在应用拥有 SYSTEM_ALERT_WINDOW 权限时启动前台服务的限制

以前,如果应用拥有 SYSTEM_ALERT_WINDOW 权限,即使应用当前在后台运行,也可以启动前台服务(如免于后台启动限制中所述)。

如果应用以 Android 15 为目标平台,则此豁免范围现在更窄。现在,应用需要具有 SYSTEM_ALERT_WINDOW 权限,并且还需要有一个可见的叠加窗口。也就是说,应用需要先启动 TYPE_APPLICATION_OVERLAY 窗口,并且该窗口需要处于可见状态,然后您才能启动前台服务。

如果您的应用尝试从后台启动前台服务,但不符合这些新要求(并且没有其他豁免情况),系统会抛出 ForegroundServiceStartNotAllowedException。

如果您的应用声明了 SYSTEM_ALERT_WINDOW 权限并从后台启动前台服务,则可能会受到此变更的影响。如果您的应用获得了 ForegroundServiceStartNotAllowedException,请检查应用的操作顺序,并确保应用在尝试从后台启动前台服务之前已具有有效的叠加层窗口。您可以通过调用 View.getWindowVisibility() 检查叠加层窗口当前是否可见,也可以替换 View.onWindowVisibilityChanged(),以便在可见性发生变化时收到通知。

测试

如需测试应用的行为,您可以启用这些新限制,即使您的应用并未以 Android 15 为目标平台(只要应用在 Android 15 设备上运行)也是如此。如需针对从后台启动前台服务启用这些新限制,请运行以下 adb 命令:

adb shell am compat enable FGS_SAW_RESTRICTIONS your-package-name

Änderungen daran, wann Apps den globalen Status des Modus „Bitte nicht stören“ ändern können

以 Android 15(API 级别 35)及更高版本为目标平台的应用无法再更改设备上的勿扰 (DND) 功能的全局状态或政策(无论是通过修改用户设置还是关闭勿扰模式)。相反,应用必须提供 AutomaticZenRule,系统会将其与现有的“最严格的政策优先”方案合并为一个全局政策。对之前会影响全局状态的现有 API 的调用(setInterruptionFilter、setNotificationPolicy)会导致创建或更新隐式 AutomaticZenRule,该 AutomaticZenRule 会根据这些 API 调用的调用周期开启和关闭。

请注意,只有当应用调用 setInterruptionFilter(INTERRUPTION_FILTER_ALL) 并希望该调用停用之前由其所有者激活的 AutomaticZenRule 时,此更改才会影响可观察到的行为。

OpenJDK-API-Änderungen

In Android 15 werden die Core-Bibliotheken von Android weiter aktualisiert, um sie an die Funktionen in den neuesten OpenJDK-LTS-Releases anzupassen.

Einige dieser Änderungen können sich auf die App-Kompatibilität von Apps auswirken, die auf Android 15 (API-Level 35) ausgerichtet sind:

Änderungen an APIs für die Stringformatierung: Die Validierung von Argumentindex, Flags, Breite und Genauigkeit ist jetzt strenger, wenn die folgenden

String.format()- undFormatter.format()-APIs verwendet werden:String.format(String, Object[])String.format(Locale, String, Object[])Formatter.format(String, Object[])Formatter.format(Locale, String, Object[])

Die folgende Ausnahme wird beispielsweise ausgelöst, wenn ein Argumentindex von 0 verwendet wird (

%0im Formatstring):IllegalFormatArgumentIndexException: Illegal format argument index = 0In diesem Fall kann das Problem behoben werden, indem Sie den Argumentindex 1 (

%1im Formatstring) verwenden.Änderungen am Komponententyp von

Arrays.asList(...).toArray(): Bei Verwendung vonArrays.asList(...).toArray()ist der Komponententyp des resultierenden Arrays jetzt einObjectund nicht der Typ der Elemente des zugrunde liegenden Arrays. Der folgende Code löst also eineClassCastExceptionaus:String[] elements = (String[]) Arrays.asList("one", "two").toArray();Um in diesem Fall

Stringals Komponententyp im resultierenden Array beizubehalten, können Sie stattdessenCollection.toArray(Object[])verwenden:String[] elements = Arrays.asList("two", "one").toArray(new String[0]);Änderungen bei der Verarbeitung von Sprachcodes: Wenn Sie die

LocaleAPI verwenden, werden Sprachcodes für Hebräisch, Jiddisch und Indonesisch nicht mehr in ihre veralteten Formen konvertiert (Hebräisch:iw, Jiddisch:jiund Indonesisch:in). Wenn Sie den Sprachcode für eines dieser Gebietsschemas angeben, verwenden Sie stattdessen die Codes aus ISO 639-1 (Hebräisch:he, Jiddisch:yiund Indonesisch:id).Änderungen an zufälligen Ganzzahlfolgen: Nach den Änderungen in https://bugs.openjdk.org/browse/JDK-8301574 geben die folgenden

Random.ints()-Methoden jetzt eine andere Zahlenfolge als dieRandom.nextInt()-Methoden zurück:Im Allgemeinen sollte diese Änderung nicht zu einem fehlerhaften Verhalten der App führen. Ihr Code sollte jedoch nicht davon ausgehen, dass die Sequenz, die von

Random.ints()-Methoden generiert wird, mitRandom.nextInt()übereinstimmt.

Die neue API SequencedCollection kann sich auf die Kompatibilität Ihrer App auswirken, nachdem Sie compileSdk in der Build-Konfiguration Ihrer App aktualisiert haben, um Android 15 (API-Level 35) zu verwenden:

Kollision mit den Erweiterungsfunktionen

MutableList.removeFirst()undMutableList.removeLast()inkotlin-stdlibDer Typ

Listin Java wird dem TypMutableListin Kotlin zugeordnet. Da die APIsList.removeFirst()undList.removeLast()in Android 15 (API-Level 35) eingeführt wurden, löst der Kotlin-Compiler Funktionsaufrufe wielist.removeFirst()statisch zu den neuenList-APIs auf, anstatt zu den Erweiterungsfunktionen inkotlin-stdlib.Wenn eine App mit

compileSdkauf35undminSdkauf34oder niedriger neu kompiliert und dann auf Android 14 oder niedriger ausgeführt wird, wird ein Laufzeitfehler ausgegeben:java.lang.NoSuchMethodError: No virtual method removeFirst()Ljava/lang/Object; in class Ljava/util/ArrayList;Die vorhandene Lint-Option

NewApiim Android-Gradle-Plug-in kann diese neuen API-Verwendungen erkennen../gradlew lintMainActivity.kt:41: Error: Call requires API level 35 (current min is 34): java.util.List#removeFirst [NewApi] list.removeFirst()Um die Laufzeit-Ausnahme und die Lint-Fehler zu beheben, können die Funktionsaufrufe

removeFirst()undremoveLast()in Kotlin durchremoveAt(0)bzw.removeAt(list.lastIndex)ersetzt werden. Wenn Sie Android Studio Ladybug | 2024.1.3 oder höher verwenden, wird auch eine Schnellkorrektur für diese Fehler angeboten.Entfernen Sie

@SuppressLint("NewApi")undlintOptions { disable 'NewApi' }, wenn die Lint-Option deaktiviert wurde.Kollision mit anderen Methoden in Java

Den vorhandenen Typen wurden neue Methoden hinzugefügt, z. B.

ListundDeque. Diese neuen Methoden sind möglicherweise nicht mit den Methoden mit demselben Namen und denselben Argumenttypen in anderen Schnittstellen und Klassen kompatibel. Bei einer Kollision der Methodensignatur mit Inkompatibilität gibt derjavac-Compiler einen Build-Zeit-Fehler aus. Beispiel:Beispiel für Fehler 1:

javac MyList.javaMyList.java:135: error: removeLast() in MyList cannot implement removeLast() in List public void removeLast() { ^ return type void is not compatible with Object where E is a type-variable: E extends Object declared in interface ListBeispiel für Fehler 2:

javac MyList.javaMyList.java:7: error: types Deque<Object> and List<Object> are incompatible; public class MyList implements List<Object>, Deque<Object> { both define reversed(), but with unrelated return types 1 errorBeispiel für Fehler 3:

javac MyList.javaMyList.java:43: error: types List<E#1> and MyInterface<E#2> are incompatible; public static class MyList implements List<Object>, MyInterface<Object> { class MyList inherits unrelated defaults for getFirst() from types List and MyInterface where E#1,E#2 are type-variables: E#1 extends Object declared in interface List E#2 extends Object declared in interface MyInterface 1 errorUm diese Build-Fehler zu beheben, sollte die Klasse, die diese Schnittstellen implementiert, die Methode mit einem kompatiblen Rückgabetyp überschreiben. Beispiel:

@Override public Object getFirst() { return List.super.getFirst(); }

Sicherheit

Android 15 enthält Änderungen, die die Systemsicherheit fördern und dazu beitragen, Apps und Nutzer vor schädlichen Apps zu schützen.

Eingeschränkte TLS-Versionen

Android 15 限制了对 TLS 版本 1.0 和 1.1 的使用。这些版本之前已在 Android 中被弃用,但现在不允许面向 Android 15 的应用使用。

Sichere Starts von Hintergrundaktivitäten

Android 15 可保护用户免受恶意应用的侵害,并让用户更好地控制 来防止恶意后台应用 将其他应用置于前台、提升其权限以及滥用 用户互动自以下时间以来,后台活动启动一直受到限制 Android 10(API 级别 29)。

其他变更

除了 UID 匹配限制之外,还包括以下其他更改:

- 默认情况下,将

PendingIntent创建者更改为屏蔽后台活动启动。这有助于防止应用意外创建可能会被恶意操作者滥用的PendingIntent。 - 除非

PendingIntent发件人允许,否则请勿将应用调至前台。此变更旨在防止恶意应用滥用 在后台启动 activity 的功能。默认情况下,应用 允许将任务堆栈转到前台,除非创建者允许 后台活动启动权限或发送者有后台活动 启动权限 - 控制任务堆栈顶部 activity 如何完成其任务。如果顶部 activity 完成任务,Android 将返回上次处于活动状态的任务。此外,如果非顶层 activity 完成其任务,Android 将 返回主屏幕;它不会挡住这个非顶层的 活动。

- 防止将其他应用中的任意 activity 启动到您自己的 activity 任务。这项变更可防止恶意应用通过创建看似来自其他应用的 activity 来钓鱼式攻击用户。

- 阻止系统考虑非可见窗口来启动后台 activity。这有助于防止恶意应用滥用后台 activity 启动来向用户显示不需要或恶意的内容。

Sicherere Intents

Android 15 引入了新的可选安全措施,以提高 intent 的安全性 和更强大的模型。这些变更旨在防范潜在的漏洞, 可能会被恶意应用利用的 intent 滥用。Android 15 对 intent 的安全性进行了两项主要改进:

- 匹配目标 intent 过滤器:针对特定组件的 intent 准确匹配目标的 intent 过滤器规范。如果您发送 intent 来启动另一个应用的 activity,则目标 intent 组件需要 与接收 activity 声明的 intent 过滤器保持一致。

- intent 必须包含操作:不含操作的 intent 将不再与任何 intent 过滤器匹配。也就是说,用于启动 activity 或 服务都必须有明确定义的操作。

要检查应用如何响应这些更改,请使用

StrictMode。要查看详细的

关于 Intent 使用违规行为的日志,请添加以下方法:

Kotlin

fun onCreate() { StrictMode.setVmPolicy(VmPolicy.Builder() .detectUnsafeIntentLaunch() .build() ) }

Java

public void onCreate() { StrictMode.setVmPolicy(new VmPolicy.Builder() .detectUnsafeIntentLaunch() .build()); }

Nutzerfreundlichkeit und System-UI

Android 15 enthält einige Änderungen, die für eine einheitlichere und intuitivere User Experience sorgen sollen.

Änderungen am Fenstereinsatz

Android 15 中与窗口内边距相关的两项变更:默认强制执行边到边,此外还有配置变更,例如系统栏的默认配置。

全面实施政策

如果应用以 Android 15(API 级别 35)为目标平台,则在搭载 Android 15 的设备上默认以无边框显示。

这是一项重大变更,可能会对应用的界面产生负面影响。这些更改会影响以下界面区域:

- 手势柄导航栏

- 默认透明。

- 底部偏移量处于停用状态,因此内容会绘制在系统导航栏后面,除非应用了边衬区。

setNavigationBarColor和R.attr#navigationBarColor已被弃用,不会影响手势导航。setNavigationBarContrastEnforced和R.attr#navigationBarContrastEnforced继续对基于手势的导航没有任何影响。

- “三按钮”导航

- 默认情况下,不透明度设置为 80%,颜色可能与窗口背景颜色一致。

- 底部偏移量处于停用状态,因此内容会绘制在系统导航栏后面,除非应用了边衬区。

- 默认情况下,

setNavigationBarColor和R.attr#navigationBarColor设置为与窗口背景相匹配。窗口背景必须是颜色可绘制对象,才能应用此默认值。此 API 已弃用,但仍会影响三按钮导航。 setNavigationBarContrastEnforced和R.attr#navigationBarContrastEnforced默认值为 true,这会在三按钮导航栏中添加 80% 不透明度的背景。

- 状态栏

- 默认透明。

- 顶部偏移量处于停用状态,因此内容会绘制在状态栏后面,除非应用了边衬区。

setStatusBarColor和R.attr#statusBarColor已被废弃,在 Android 15 上不起作用。setStatusBarContrastEnforced和R.attr#statusBarContrastEnforced已废弃,但仍会对 Android 15 产生影响。

- 刘海屏

- 非浮动窗口的

layoutInDisplayCutoutMode必须为LAYOUT_IN_DISPLAY_CUTOUT_MODE_ALWAYS。SHORT_EDGES、NEVER和DEFAULT会被解读为ALWAYS,这样用户就不会看到因刘海屏而产生的黑条,并且应用会显示在屏幕边缘。

- 非浮动窗口的

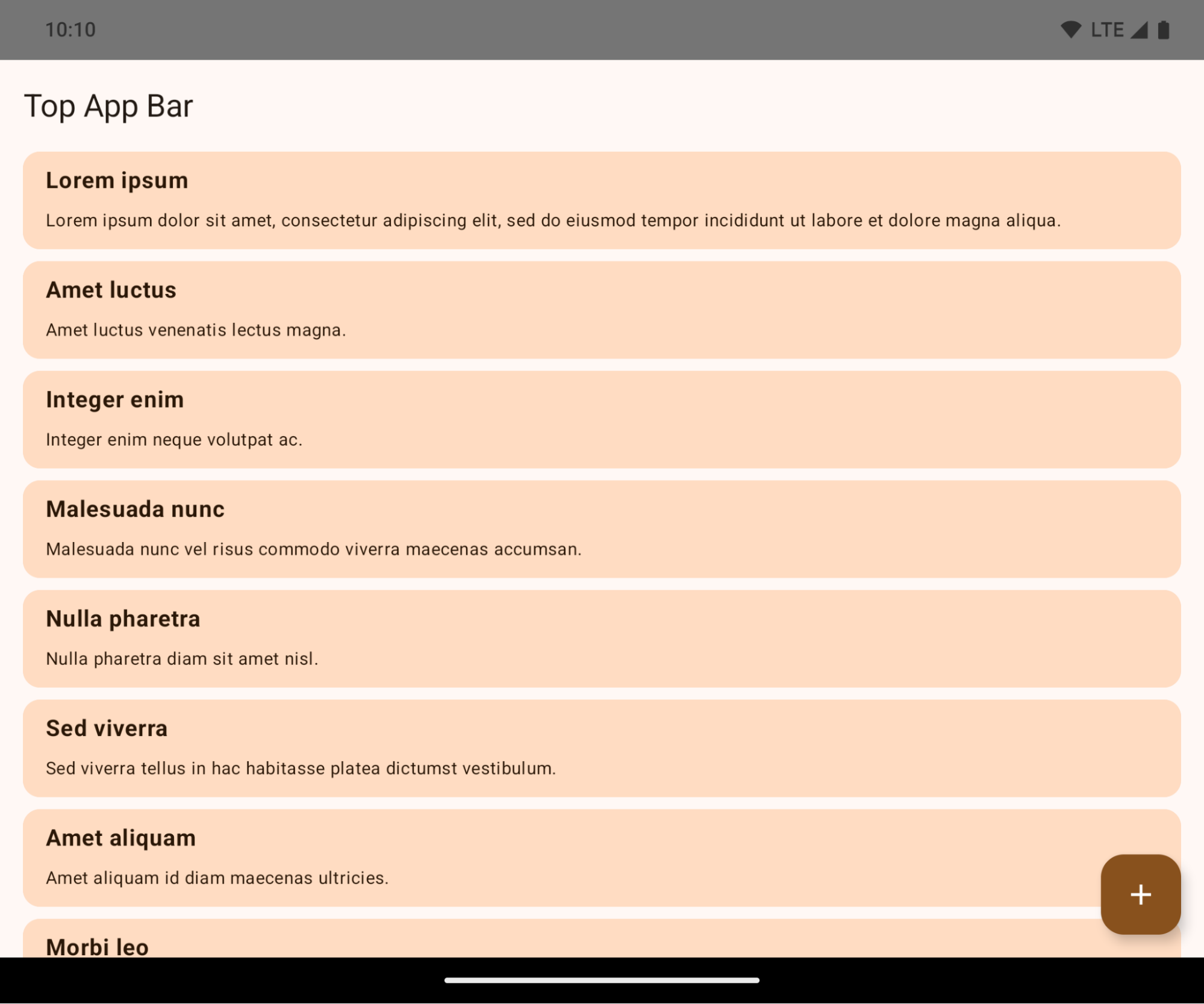

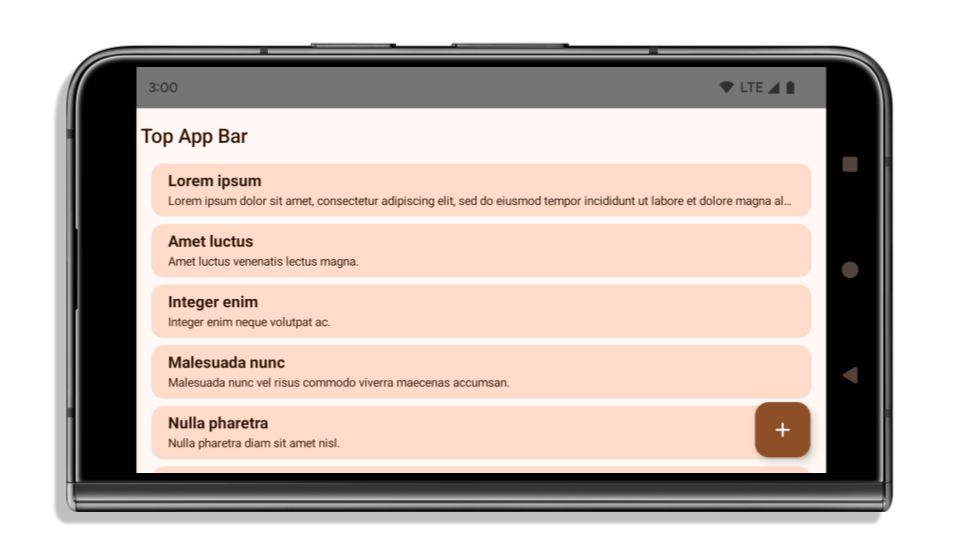

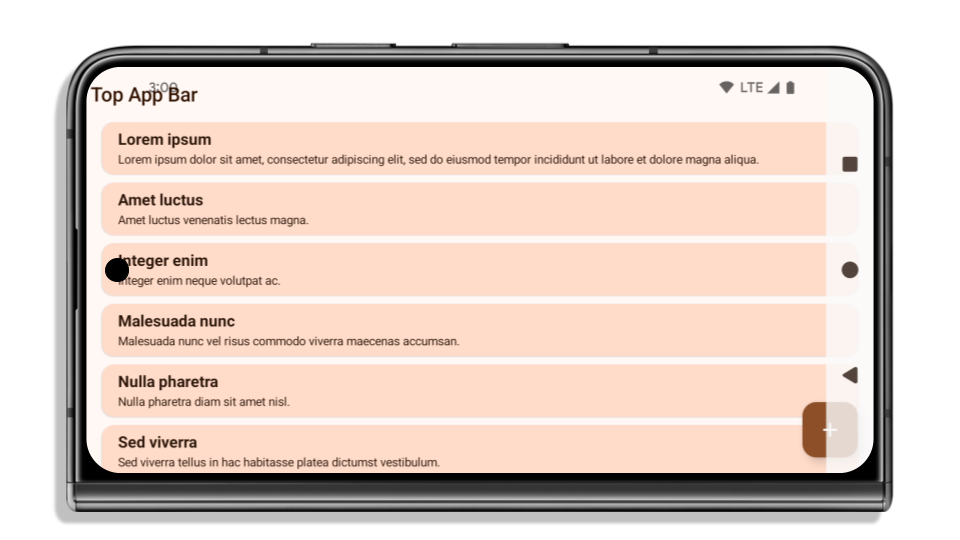

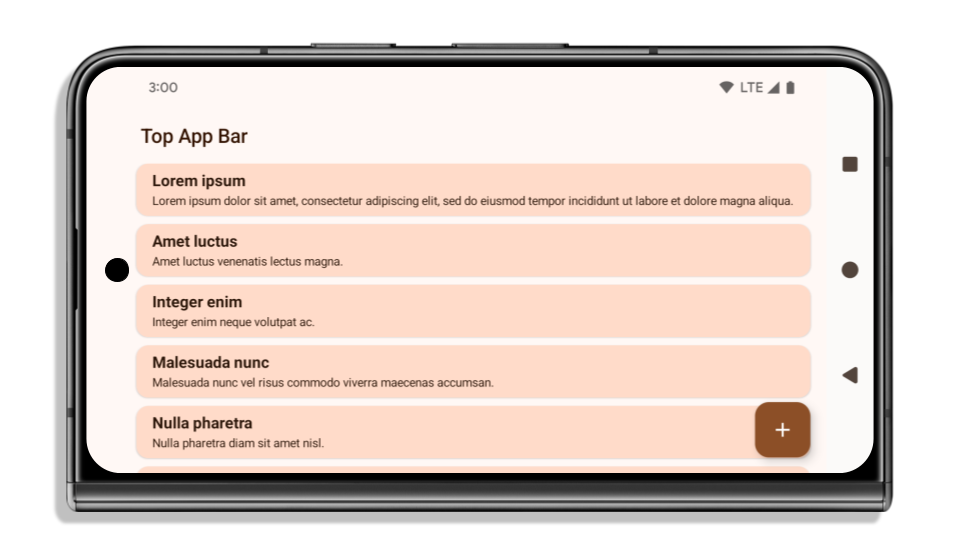

以下示例展示了应用在以 Android 15(API 级别 35)为目标平台之前和之后,以及在应用边衬区之前和之后的效果。此示例并不全面,在 Android Auto 上可能会显示不同的内容。

如果应用已实现全屏显示,需要检查哪些方面

如果您的应用已实现全屏显示并应用边衬区,则在大多数情况下不会受到影响,但以下情形除外。不过,即使您认为自己不受影响,我们仍建议您测试应用。

- 您有一个非浮动窗口,例如使用

SHORT_EDGES、NEVER或DEFAULT而不是LAYOUT_IN_DISPLAY_CUTOUT_MODE_ALWAYS的Activity。如果您的应用在启动时崩溃,这可能是由启动画面引起的。您可以将核心启动画面依赖项升级到 1.2.0-alpha01 或更高版本,也可以设置window.attributes.layoutInDisplayCutoutMode = WindowManager.LayoutInDisplayCutoutMode.always。 - 可能存在流量较低且界面被遮挡的屏幕。验证这些访问频率较低的界面是否没有被遮挡的界面。低流量界面包括:

- 初始配置或登录界面

- “设置”页面

如果您的应用尚未实现全屏显示,需要检查哪些方面

如果您的应用尚未实现全屏显示,则很可能会受到影响。除了已经实现全屏显示的 app 的场景之外,您还应考虑以下事项:

- 如果您的应用在 Compose 中使用 Material 3 组件 (

androidx.compose.material3),例如TopAppBar、BottomAppBar和NavigationBar,这些组件很可能不会受到影响,因为它们会自动处理边衬区。 - 如果您的应用使用的是 Compose 中的 Material 2 组件 (

androidx.compose.material),这些组件不会自动处理边衬区。不过,您可以获得边衬区的访问权限,然后手动应用边衬区。在 androidx.compose.material 1.6.0 及更高版本中,使用windowInsets参数可为BottomAppBar、TopAppBar、BottomNavigation和NavigationRail手动应用边衬区。 同样,请为Scaffold使用contentWindowInsets参数。 - 如果您的应用使用视图和 Material 组件 (

com.google.android.material),则大多数基于视图的 Material 组件(例如BottomNavigationView、BottomAppBar、NavigationRailView或NavigationView)都会处理边衬区,因此不需要执行额外的操作。不过,如果使用的是AppBarLayout,则需要添加android:fitsSystemWindows="true"。 - 对于自定义可组合项,请手动应用边衬区作为内边距。如果您的内容位于

Scaffold内,则可以使用Scaffold内边距值来使用插边。否则,请使用WindowInsets之一应用内边距。 - 如果应用使用的是视图和

BottomSheet、SideSheet或自定义容器,请使用ViewCompat.setOnApplyWindowInsetsListener应用内边距。对于RecyclerView,请使用此监听器应用内边距,同时添加clipToPadding="false"。

如果应用必须提供自定义后台保护,需要检查哪些方面

如果您的应用必须为三按钮导航或状态栏提供自定义背景保护,则应使用 WindowInsets.Type#tappableElement() 或 WindowInsets.Type#statusBars 将可组合项或视图放置在系统栏后面,以获取三按钮导航栏高度。

其他全屏显示资源

如需了解有关应用边衬区的其他注意事项,请参阅全屏视图和全屏 Compose 指南。

已弃用的 API

以下 API 已弃用,但未停用:

R.attr#enforceStatusBarContrastR.attr#navigationBarColor(适用于三按钮导航,alpha 为 80%)Window#isStatusBarContrastEnforcedWindow#setNavigationBarColor(适用于三按钮导航,透明度为 80%)Window#setStatusBarContrastEnforced

以下 API 已弃用并停用:

R.attr#navigationBarColor(适用于手势导航)R.attr#navigationBarDividerColorR.attr#statusBarColorWindow#setDecorFitsSystemWindowsWindow#getNavigationBarColorWindow#getNavigationBarDividerColorWindow#getStatusBarColorWindow#setNavigationBarColor(适用于手势导航)Window#setNavigationBarDividerColorWindow#setStatusBarColor

稳定配置

如果您的应用以 Android 15(API 级别 35)或更高版本为目标平台,Configuration 不再排除系统栏。如果您在 Configuration 类中使用屏幕尺寸进行布局计算,则应根据需要将其替换为更好的替代方案,例如适当的 ViewGroup、WindowInsets 或 WindowMetricsCalculator。

Configuration 自 API 1 起便已开始提供。它通常从 Activity.onConfigurationChanged 中获取。它提供窗口密度、方向和大小等信息。从 Configuration 返回的窗口大小的一个重要特征是,它之前排除了系统栏。

配置大小通常用于资源选择,例如 /res/layout-h500dp,这仍然是一个有效的使用情形。不过,我们一直不建议使用它进行布局计算。如果您正在这样做,请立即远离该设备。您应根据自己的使用场景,将 Configuration 的使用替换为更合适的用法。

如果您使用它来计算布局,请使用适当的 ViewGroup,例如 CoordinatorLayout 或 ConstraintLayout。如果您使用它来确定系统导航栏的高度,请使用 WindowInsets。如果您想知道应用窗口的当前大小,请使用 computeCurrentWindowMetrics。

以下列表介绍了受此变更影响的字段:

Configuration.screenWidthDp和screenHeightDp尺寸不再排除系统栏。Configuration.smallestScreenWidthDp会受到screenWidthDp和screenHeightDp更改的间接影响。Configuration.orientation会受到近乎正方形的设备上screenWidthDp和screenHeightDp更改的间接影响。Display.getSize(Point)间接受到Configuration中的更改影响。此方法已从 API 级别 30 开始弃用。- 自 API 级别 33 以来,

Display.getMetrics()一直以这种方式运行。

Das Attribut „elegantTextHeight“ ist standardmäßig auf „true“ gesetzt.

对于以 Android 15(API 级别 35)为目标平台的应用,elegantTextHeight TextView 属性默认会变为 true,将默认使用的紧凑字体替换为一些具有较大垂直测量的脚本,使其更易于阅读。紧凑字体旨在防止布局中断;Android 13(API 级别 33)允许文本布局利用 fallbackLineSpacing 属性拉伸垂直高度,从而防止许多此类中断。

在 Android 15 中,系统中仍保留了紧凑字体,因此您的应用可以将 elegantTextHeight 设置为 false 以获得与之前相同的行为,但即将发布的版本不太可能支持此字体。因此,如果您的应用支持以下脚本:阿拉伯语、老挝语、缅甸语、泰米尔语、古吉拉特语、卡纳达语、马拉雅拉姆语、奥里亚语、泰卢固语或泰语,请将 elegantTextHeight 设置为 true 以测试您的应用。

elegantTextHeight 行为。

elegantTextHeight 行为。TextView-Breite ändert sich bei komplexen Buchstabenformen

在以前的 Android 版本中,某些具有复杂形状的手写字体或语言可能会在上一个或下一个字符的区域绘制字母。在某些情况下,此类字母会在开头或结尾处被剪裁。从 Android 15 开始,TextView 会分配宽度,以便为此类字母绘制足够的空间,并允许应用请求向左额外添加内边距以防止剪裁。

由于此更改会影响 TextView 确定宽度的方式,因此如果应用以 Android 15(API 级别 35)或更高版本为目标平台,TextView 会默认分配更多宽度。您可以通过对 TextView 调用 setUseBoundsForWidth API 来启用或停用此行为。

由于添加左内边距可能会导致现有布局未对齐,因此默认情况下不会添加内边距,即使以 Android 15 或更高版本为目标平台的应用也是如此。不过,您可以通过调用 setShiftDrawingOffsetForStartOverhang 添加额外的内边距以防止剪裁。

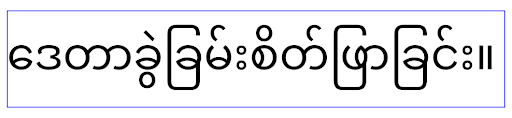

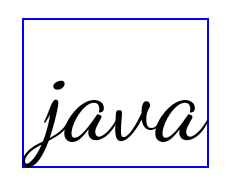

以下示例展示了这些更改如何改进某些字体和语言的文本布局。

<TextView android:fontFamily="cursive" android:text="java" />

<TextView android:fontFamily="cursive" android:text="java" android:useBoundsForWidth="true" android:shiftDrawingOffsetForStartOverhang="true" />

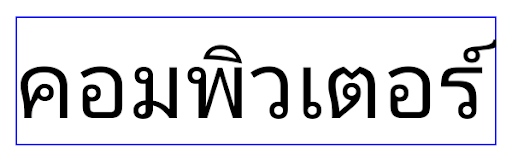

<TextView android:text="คอมพิวเตอร์" />

<TextView android:text="คอมพิวเตอร์" android:useBoundsForWidth="true" android:shiftDrawingOffsetForStartOverhang="true" />

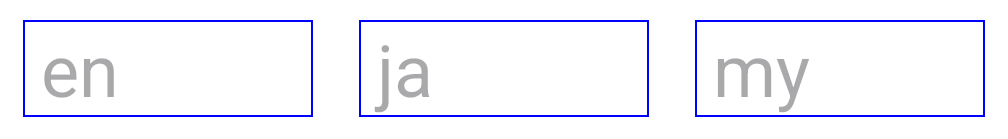

Gebietsschemaabhängige Standardzeilenhöhe für EditText

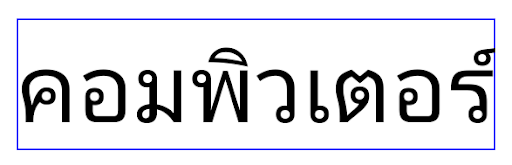

在较低版本的 Android 中,文本布局会拉伸文本的高度,以满足与当前语言区域匹配的字体的行高。例如,如果内容是日语,由于日语字体的行高略高于拉丁字体,因此文本的高度会略高。不过,尽管行高存在这些差异,但无论使用的是哪种语言区域,EditText 元素的大小都是统一的,如下图所示:

EditText 元素。EditText 的高度相同,即使这些语言的行高各不相同。对于以 Android 15(API 级别 35)为目标平台的应用,现在为 EditText 预留了最小行高,以匹配指定语言区域的参考字体,如下图所示:

EditText 元素。EditText 的高度现在包含足够的空间来容纳这些语言字体的默认行高。如有需要,您的应用可以将 useLocalePreferredLineHeightForMinimum 属性指定为 false,以恢复之前的行为;您的应用还可以在 Kotlin 和 Java 中使用 setMinimumFontMetrics API 设置自定义最小垂直指标。

Kamera und Medien

Unter Android 15 werden die folgenden Änderungen am Kamera- und Medienverhalten für Apps eingeführt, die auf Android 15 oder höher ausgerichtet sind.

Einschränkungen beim Anfordern des Audiofokus

以 Android 15(API 级别 35)为目标平台的应用必须是顶部应用或正在运行前台服务,才能请求音频焦点。如果应用在未满足上述任一要求的情况下尝试请求焦点,调用将返回 AUDIOFOCUS_REQUEST_FAILED。

如需详细了解音频焦点,请参阅管理音频焦点。

Aktualisierte Einschränkungen für Nicht-SDKs

Android 15 enthält aktualisierte Listen eingeschränkter Nicht-SDK-Schnittstellen, die auf der Zusammenarbeit mit Android-Entwicklern und den neuesten internen Tests basieren. Wir sorgen nach Möglichkeit dafür, dass öffentliche Alternativen verfügbar sind, bevor wir Nicht-SDK-Schnittstellen einschränken.

Wenn Ihre App nicht auf Android 15 ausgerichtet ist, wirken sich einige dieser Änderungen möglicherweise nicht sofort auf Sie aus. Zwar kann Ihre App je nach Ziel-API-Level Ihrer App auf einige Nicht-SDK-Schnittstellen zugreifen, die Verwendung einer Nicht-SDK-Methode oder eines Nicht-SDK-Felds birgt jedoch immer ein hohes Risiko, dass Ihre App nicht mehr funktioniert.

Wenn Sie sich nicht sicher sind, ob Ihre App Nicht-SDK-Schnittstellen verwendet, können Sie Ihre App testen, um das herauszufinden. Wenn Ihre App auf Nicht-SDK-Schnittstellen basiert, sollten Sie mit der Planung einer Migration zu SDK-Alternativen beginnen. Wir verstehen jedoch, dass einige Apps gültige Anwendungsfälle für die Verwendung von Nicht-SDK-Schnittstellen haben. Wenn Sie für eine Funktion in Ihrer App keine Alternative zur Verwendung einer Nicht-SDK-Schnittstelle finden, sollten Sie eine neue öffentliche API anfordern.

Weitere Informationen zu den Änderungen in dieser Android-Version finden Sie unter Änderungen an den Einschränkungen für nicht SDK-spezifische Oberflächen in Android 15. Weitere Informationen zu Nicht-SDK-Schnittstellen finden Sie unter Einschränkungen für Nicht-SDK-Schnittstellen.