La plate-forme Android 16 apporte des modifications de comportement susceptibles d'affecter votre application. Les modifications de comportement suivantes s'appliquent à toutes les applications lorsqu'elles s'exécutent sur Android 16, peu importe la targetSdkVersion. Vous devez tester votre application, puis la modifier si nécessaire afin de prendre en charge ces modifications, le cas échéant.

Veillez également à consulter la liste des modifications de comportement qui n'affectent que les applications ciblant Android 16.

Fonctionnalité de base

Android 16 (niveau d'API 36) inclut les modifications suivantes qui modifient ou étendent diverses fonctionnalités de base du système Android.

Optimisations du quota JobScheduler

À partir d'Android 16, nous ajustons le quota d'exécution des tâches régulières et accélérées en fonction des facteurs suivants :

- Bucket de veille de l'application dans lequel se trouve l'application : dans Android 16, les buckets de veille actifs commenceront à être appliqués par un quota d'exécution généreux.

- Si le job commence à s'exécuter alors que l'application est au premier plan : dans Android 16, les jobs démarrés alors que l'application est visible par l'utilisateur et qui se poursuivent après que l'application est devenue invisible respecteront le quota de temps d'exécution des jobs.

- Si le job s'exécute en même temps qu'un service de premier plan : dans Android 16, les jobs qui s'exécutent en même temps qu'un service de premier plan respectent le quota de temps d'exécution des jobs. Si vous utilisez des tâches pour le transfert de données déclenché par l'utilisateur, pensez à utiliser plutôt les tâches de transfert de données déclenchées par l'utilisateur.

Ce changement a un impact sur les tâches planifiées à l'aide de WorkManager, JobScheduler et DownloadManager. Pour comprendre pourquoi une tâche a été arrêtée, nous vous recommandons de consigner la raison de l'arrêt en appelant WorkInfo.getStopReason() (pour les tâches JobScheduler, appelez JobParameters.getStopReason()).

Pour en savoir plus sur l'impact de l'état de votre application sur les ressources qu'elle peut utiliser, consultez Limites de ressources de gestion de l'alimentation. Pour en savoir plus sur les bonnes pratiques d'optimisation de la batterie, consultez les conseils sur l'optimisation de l'utilisation de la batterie pour les API de planification des tâches.

Nous vous recommandons également d'utiliser la nouvelle API JobScheduler#getPendingJobReasonsHistory introduite dans Android 16 pour comprendre pourquoi une tâche ne s'est pas exécutée.

Tests

Pour tester le comportement de votre application, vous pouvez activer le remplacement de certaines optimisations de quota de tâches tant que l'application s'exécute sur un appareil Android 16.

Pour désactiver l'application de l'option "L'état supérieur respectera le quota de durée d'exécution des tâches", exécutez la commande adb suivante :

adb shell am compat enable OVERRIDE_QUOTA_ENFORCEMENT_TO_TOP_STARTED_JOBS APP_PACKAGE_NAME

Pour désactiver l'application de la règle "Les jobs qui s'exécutent simultanément avec un service de premier plan doivent respecter le quota de temps d'exécution des jobs", exécutez la commande adb suivante :

adb shell am compat enable OVERRIDE_QUOTA_ENFORCEMENT_TO_FGS_JOBS APP_PACKAGE_NAME

Pour tester certains comportements des buckets de mise en veille des applications, vous pouvez définir le bucket de mise en veille de votre application à l'aide de la commande adb suivante :

adb shell am set-standby-bucket APP_PACKAGE_NAME active|working_set|frequent|rare|restricted

Pour connaître le bucket de mise en veille dans lequel se trouve votre application, vous pouvez obtenir le bucket de mise en veille de votre application à l'aide de la commande adb suivante :

adb shell am get-standby-bucket APP_PACKAGE_NAME

Motif d'arrêt des jobs vides abandonnés

Une tâche abandonnée se produit lorsque l'objet JobParameters associé à la tâche a été éliminé par la récupération de mémoire, mais que JobService#jobFinished(JobParameters,

boolean) n'a pas été appelé pour signaler la fin de la tâche. Cela indique que la tâche peut être en cours d'exécution et être reprogrammée sans que l'application en soit informée.

Les applications qui s'appuient sur JobScheduler ne conservent pas de référence forte à l'objet JobParameters. Le délai avant expiration est désormais accordé avec la nouvelle raison d'arrêt de la tâche STOP_REASON_TIMEOUT_ABANDONED, au lieu de STOP_REASON_TIMEOUT.

Si la nouvelle raison d'abandon de la tâche se produit fréquemment, le système prendra des mesures d'atténuation pour réduire la fréquence des tâches.

Les applications doivent utiliser la nouvelle raison d'arrêt pour détecter et réduire les tâches abandonnées.

Si vous utilisez WorkManager, AsyncTask ou DownloadManager, vous n'êtes pas concerné, car ces API gèrent le cycle de vie des tâches pour le compte de votre application.

Abandon complet de JobInfo#setImportantWhileForeground

JobInfo.Builder#setImportantWhileForeground(boolean) 方法用于在调度应用位于前台或暂时豁免于后台限制时指示作业的优先级。

自 Android 12(API 级别 31)起,此方法已废弃。从 Android 16 开始,它不再有效,系统会忽略调用此方法。

此功能移除也适用于 JobInfo#isImportantWhileForeground()。从 Android 16 开始,如果调用该方法,该方法会返回 false。

L'ordre de priorité des diffusions ne s'applique plus globalement

Les applications Android sont autorisées à définir des priorités sur les broadcast receivers pour contrôler l'ordre dans lequel les broadcast receivers reçoivent et traitent la diffusion. Pour les récepteurs déclarés dans le fichier manifeste, les applications peuvent utiliser l'attribut android:priority pour définir la priorité. Pour les récepteurs enregistrés dans le contexte, les applications peuvent utiliser l'API IntentFilter#setPriority() pour définir la priorité. Lorsqu'une annonce est envoyée, le système la transmet aux destinataires par ordre de priorité, de la plus élevée à la plus basse.

Dans Android 16, l'ordre de diffusion des diffusions à l'aide de l'attribut android:priority ou IntentFilter#setPriority() dans différents processus n'est pas garanti. Les priorités de diffusion ne seront respectées que dans le même processus d'application, et non dans tous les processus.

De plus, les priorités de diffusion seront automatiquement limitées à la plage (SYSTEM_LOW_PRIORITY + 1, SYSTEM_HIGH_PRIORITY - 1). Seuls les composants système seront autorisés à définir SYSTEM_LOW_PRIORITY et SYSTEM_HIGH_PRIORITY comme priorité de diffusion.

Votre application peut être affectée si elle:

- Votre application a déclaré plusieurs processus avec le même intent de diffusion et a des attentes concernant la réception de ces intents dans un certain ordre en fonction de la priorité.

- Votre processus d'application interagit avec d'autres processus et a des attentes concernant la réception d'un intent de diffusion dans un certain ordre.

Si les processus doivent se coordonner entre eux, ils doivent communiquer via d'autres canaux de coordination.

Modifications internes d'ART

Android 16 包含 Android 运行时 (ART) 的最新更新,这些更新可提升 Android 运行时 (ART) 的性能,并支持更多 Java 功能。通过 Google Play 系统更新,搭载 Android 12(API 级别 31)及更高版本的 10 亿多部设备也将受益于这些改进。

发布这些变更后,依赖于 ART 内部结构的库和应用代码在搭载 Android 16 的设备以及通过 Google Play 系统更新来更新 ART 模块的较低 Android 版本上可能无法正常运行。

依赖于内部结构(例如非 SDK 接口)始终会导致兼容性问题,但避免依赖于利用内部 ART 结构的代码(或包含代码的库)尤为重要,因为 ART 更改与设备所运行的平台版本无关,并且会通过 Google Play 系统更新推送到超过 10 亿部设备。

所有开发者都应在 Android 16 上对其应用进行全面测试,以检查其应用是否受到影响。此外,请查看已知问题,了解您的应用是否依赖于我们发现的任何依赖于内部 ART 结构的库。如果您的应用代码或库依赖项受到影响,请尽可能寻找公共 API 替代方案,并在问题跟踪器中创建功能请求,为新用例请求公共 API。

Mode de compatibilité de taille de page de 16 ko

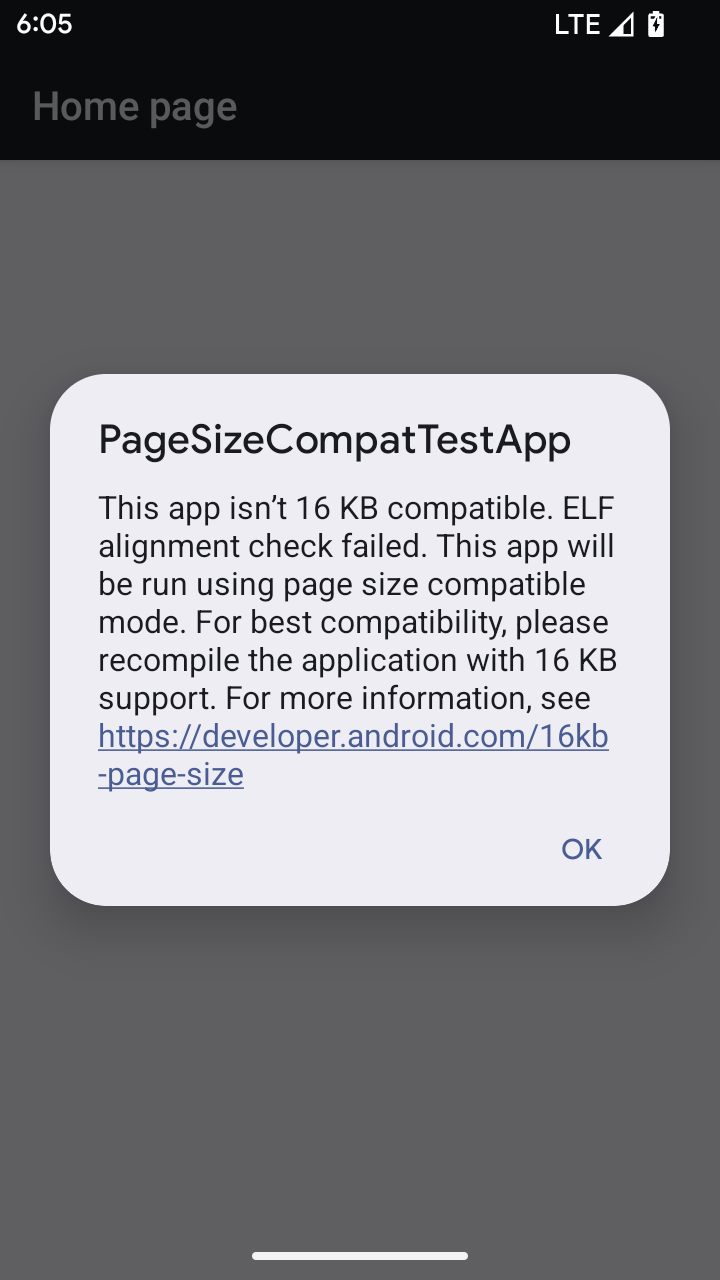

Android 15 引入了对 16 KB 内存页面的支持,以优化平台性能。Android 16 添加了兼容模式,让一些针对 4 KB 内存页面构建的应用可以在配置为 16 KB 内存页面的设备上运行。

当您的应用在搭载 Android 16 或更高版本的设备上运行时,如果 Android 检测到您的应用具有 4 KB 对齐的内存页面,则会自动使用兼容模式并向用户显示通知对话框。在 AndroidManifest.xml 中设置 android:pageSizeCompat 属性以启用向后兼容模式,将会阻止应用启动时显示对话框。如需使用 android:pageSizeCompat 属性,请使用 Android 16 SDK 编译您的应用。

为了实现最佳性能、可靠性和稳定性,应用仍应以 16 KB 对齐。如需了解详情,请参阅我们近期发布的博文,了解如何更新应用以支持 16 KB 的内存页面。

Expérience utilisateur et UI du système

Android 16 (niveau d'API 36) inclut les modifications suivantes, qui visent à créer une expérience utilisateur plus cohérente et intuitive.

Obsolescence des annonces d'accessibilité intrusives

Android 16 废弃了无障碍功能通告,其特征是使用 announceForAccessibility 或调度 TYPE_ANNOUNCEMENT 无障碍功能事件。这可能会给 TalkBack 和 Android 屏幕阅读器用户带来不一致的用户体验,而替代方案可以更好地满足各种 Android 辅助技术的用户需求。

替代方案示例:

- 对于窗口更改等重大界面更改,请使用

Activity.setTitle(CharSequence)和setAccessibilityPaneTitle(java.lang.CharSequence)。在 Compose 中,使用Modifier.semantics { paneTitle = "paneTitle" } - 如需向用户告知关键界面的更改,请使用

setAccessibilityLiveRegion(int)。在 Compose 中,请使用Modifier.semantics { liveRegion = LiveRegionMode.[Polite|Assertive]}。应谨慎使用这些事件,因为它们可能会在每次更新视图时生成通知。 - 如需向用户发送错误通知,请发送类型为

AccessibilityEvent#CONTENT_CHANGE_TYPE_ERROR的AccessibilityEvent并设置AccessibilityNodeInfo#setError(CharSequence),或使用TextView#setError(CharSequence)。

已废弃的 announceForAccessibility API 的参考文档中包含有关建议替代方案的更多详细信息。

Prise en charge de la navigation à trois boutons

Android 16 prend en charge la prévisualisation du Retour dans la navigation à trois boutons pour les applications qui ont correctement migré vers la prévisualisation du Retour. Appuyer de manière prolongée sur le bouton Retour déclenche une animation de prévisualisation du Retour, qui vous permet de prévisualiser la page vers laquelle le geste Retour vous redirige.

Ce comportement s'applique à toutes les zones du système compatibles avec les animations de prévisualisation du Retour, y compris les animations système (retour à l'écran d'accueil, multitâche et multi-activité).

Icônes d'applications à thème automatique

从 Android 16 QPR 2 开始,Android 会自动将主题应用于应用图标,以打造一致的主屏幕体验。如果应用未提供自己的带主题的应用图标,就会发生这种情况。应用可以通过在自适应图标中添加单色图层来控制主题化应用图标的设计,并在 Android Studio 中预览应用图标的外观。

Facteurs de forme des appareils

Android 16 (niveau d'API 36) inclut les modifications suivantes pour les applications lorsqu'elles sont projetées sur des écrans par les propriétaires d'appareils virtuels.

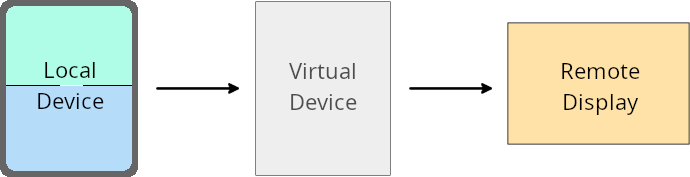

Remplacements du propriétaire de l'appareil virtuel

虚拟设备所有者是创建和管理虚拟设备的受信任应用或特权应用。虚拟设备所有者在虚拟设备上运行应用,然后将应用投影到远程设备的显示屏上,例如个人电脑、虚拟现实设备或车载信息娱乐系统。虚拟设备所有者位于本地设备上,例如手机。

按应用替换项

在搭载 Android 16(API 级别 36)的设备上,虚拟设备所有者可以替换其管理的特定虚拟设备上的应用设置。例如,为了改进应用布局,虚拟设备所有者在将应用投影到外部显示屏上时,可以忽略屏幕方向、宽高比和可调整大小性限制。

常见的重大更改

Android 16 的行为可能会影响应用在汽车显示屏或 Chromebook 等大屏幕设备上的界面,尤其是那些专为竖屏小显示屏设计的布局。如需了解如何让应用适应所有设备类型,请参阅自适应布局简介。

参考文档

Sécurité

Android 16 (niveau d'API 36) inclut des modifications qui favorisent la sécurité du système pour protéger les applications et les utilisateurs contre les applications malveillantes.

Amélioration de la sécurité contre les attaques par redirection d'intent

Android 16 提供了针对一般 Intent 重定向攻击的默认安全性,并且只需进行最低限度的兼容性更改和开发者更改。

我们正在引入默认安全强化解决方案,以应对Intent重定向漏洞。在大多数情况下,使用 intent 的应用通常不会遇到任何兼容性问题;我们在整个开发过程中收集了指标,以监控哪些应用可能会出现中断。

当攻击者可以部分或完全控制用于在存在漏洞的应用上下文中启动新组件的 intent 内容时,就会出现 Android 中的 intent 重定向问题,而受害应用会在(“顶级”)intent 的 extras 字段中启动不可信的子级 intent。这可能会导致攻击者应用在受害者应用的上下文中启动私有组件、触发特权操作或获得对敏感数据的 URI 访问权限,从而可能导致数据窃取和任意代码执行。

选择停用 intent 重定向处理

Android 16 引入了一项新 API,允许应用选择停用启动安全保护功能。在默认安全行为会干扰正当应用用例的特定情况下,这可能是必要的。

对于针对 Android 16(API 级别 36)SDK 或更高版本进行编译的应用

您可以直接对 Intent 对象使用 removeLaunchSecurityProtection() 方法。

val i = intent

val iSublevel: Intent? = i.getParcelableExtra("sub_intent")

iSublevel?.removeLaunchSecurityProtection() // Opt out from hardening

iSublevel?.let { startActivity(it) }

对于针对 Android 15(API 级别 35)或更低版本进行编译的应用

虽然不建议这样做,但您可以使用反射来访问 removeLaunchSecurityProtection() 方法。

val i = intent

val iSublevel: Intent? = i.getParcelableExtra("sub_intent", Intent::class.java)

try {

val removeLaunchSecurityProtection = Intent::class.java.getDeclaredMethod("removeLaunchSecurityProtection")

removeLaunchSecurityProtection.invoke(iSublevel)

} catch (e: Exception) {

// Handle the exception, e.g., log it

} // Opt-out from the security hardening using reflection

iSublevel?.let { startActivity(it) }

Les applications associées ne reçoivent plus de notification en cas de délai d'expiration de la découverte

Android 16 introduit un nouveau comportement lors du flux d'association d'appareils compagnons pour protéger la confidentialité de la position de l'utilisateur contre les applications malveillantes. Toutes les applications compagnons exécutées sur Android 16 ne sont plus directement informées du délai avant expiration de la découverte à l'aide de RESULT_DISCOVERY_TIMEOUT. À la place, l'utilisateur est averti des événements de délai avant expiration à l'aide d'une boîte de dialogue visuelle. Lorsque l'utilisateur ferme la boîte de dialogue, l'application est avertie de l'échec de l'association avec RESULT_USER_REJECTED.

La durée de la recherche a également été prolongée par rapport aux 20 secondes d'origine, et l'utilisateur peut arrêter la découverte des appareils à tout moment pendant la recherche. Si au moins un appareil a été détecté dans les 20 premières secondes de la recherche, le CDM cesse de rechercher d'autres appareils.

Connectivité

Android 16 (niveau d'API 36) inclut les modifications suivantes dans la pile Bluetooth pour améliorer la connectivité avec les appareils périphériques.

Amélioration de la gestion des pertes d'obligations

从 Android 16 开始,蓝牙堆栈已更新,以便在检测到远程配对丢失时提高安全性和用户体验。以前,系统会自动解除配对并启动新的配对流程,这可能会导致意外重新配对。在许多情况下,我们发现应用未以一致的方式处理债券损失事件。

为了统一体验,Android 16 改进了系统的绑定丢失处理。如果之前配对的蓝牙设备在重新连接时无法进行身份验证,系统会断开关联,保留本地配对信息,并显示系统对话框,告知用户配对已断开并指示他们重新配对。