OWASP বিভাগ: MASVS-প্ল্যাটফর্ম: প্ল্যাটফর্ম ইন্টারঅ্যাকশন

ওভারভিউ

ট্যাপজ্যাকিং হল ক্লিকজ্যাকিং ওয়েব দুর্বলতার সমতুল্য অ্যান্ড্রয়েড-অ্যাপ: একটি দূষিত অ্যাপ ব্যবহারকারীকে ওভারলে বা অন্যান্য উপায়ে UI-কে অস্পষ্ট করে নিরাপত্তা-প্রাসঙ্গিক নিয়ন্ত্রণ (নিশ্চিতকরণ বোতাম ইত্যাদি) ক্লিক করতে কৌশল করে। এই পৃষ্ঠায়, আমরা দুটি আক্রমণের রূপকে আলাদা করি: সম্পূর্ণ এবং আংশিক অবরোধ। সম্পূর্ণ অবরোধে, আক্রমণকারী স্পর্শ এলাকাকে ওভারলে করে, যখন আংশিক অবরোধে, স্পর্শ এলাকাটি অস্পষ্ট থাকে।

প্রভাব

ট্যাপজ্যাকিং আক্রমণগুলি ব্যবহারকারীদেরকে নির্দিষ্ট ক্রিয়া সম্পাদনে প্রতারিত করতে ব্যবহৃত হয়। প্রভাব নির্ভর করে আক্রমণকারী দ্বারা লক্ষ্য করা কর্মের উপর।

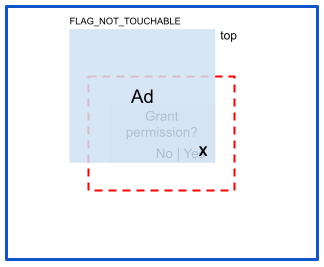

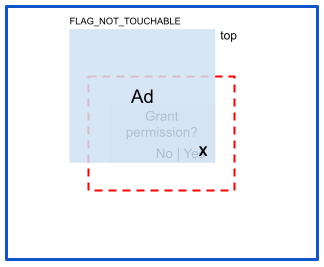

ঝুঁকি: সম্পূর্ণ অবরোধ

সম্পূর্ণ অবরোধে, আক্রমণকারী স্পর্শ ইভেন্ট হাইজ্যাক করার জন্য স্পর্শ এলাকাকে ওভারলে করে:

প্রশমন

কোডে View.setFilterTouchesWhenObscured(true) সেট করে সম্পূর্ণ অক্লুশন প্রতিরোধ করা হয়। এই ব্লক স্পর্শ একটি ওভারলে দ্বারা পাস. আপনি যদি একটি ঘোষণামূলক পদ্ধতি পছন্দ করেন তবে আপনি যে View অবজেক্টটিকে সুরক্ষিত করতে চান তার জন্য লেআউট ফাইলে android:filterTouchesWhenObscured="true" যোগ করতে পারেন।

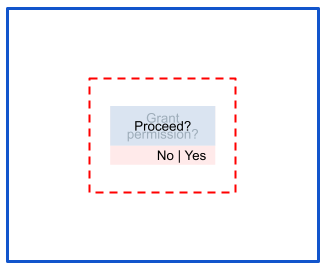

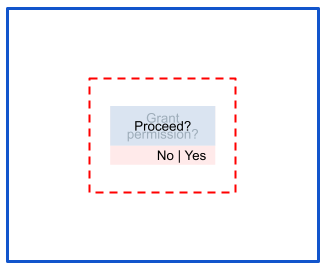

ঝুঁকি: আংশিক অবরোধ

আংশিক অবরোধ আক্রমণে, স্পর্শ এলাকাটি অস্পষ্ট থাকে:

প্রশমন

FLAG_WINDOW_IS_PARTIALLY_OBSCURED পতাকা আছে এমন স্পর্শ ইভেন্টগুলিকে ম্যানুয়ালি উপেক্ষা করে আপনি আংশিক অবরোধ কমাতে পারেন৷ এই দৃশ্যের বিরুদ্ধে কোন ডিফল্ট সুরক্ষা নেই।

অ্যান্ড্রয়েড 16 এবং accessibilityDataSensitive : অ্যান্ড্রয়েড 16 (এপিআই লেভেল 16) এবং উচ্চতর দিয়ে শুরু করে, ডেভেলপাররা accessibilityDataSensitive ফ্ল্যাগ ব্যবহার করতে পারে সংবেদনশীল ডেটাকে ক্ষতিকারক অ্যাক্সেসিবিলিটি পরিষেবাগুলি থেকে রক্ষা করতে যা বৈধ অ্যাক্সেসিবিলিটি টুল নয়৷ যখন এই পতাকাটি সংবেদনশীল দৃশ্যগুলিতে সেট করা হয় (যেমন, লগইন স্ক্রিন, লেনদেন নিশ্চিতকরণ স্ক্রীন), এটি অ্যাক্সেসযোগ্যতার অনুমতি সহ অ্যাপগুলিকে সংবেদনশীল ডেটা পড়তে বা ইন্টারঅ্যাক্ট করতে বাধা দেয় যদি না সেগুলিকে তাদের ম্যানিফেস্টে isA11yTool=true হিসাবে ঘোষণা করা হয়৷ এটি আংশিক অবরোধ পরিস্থিতিগুলির বৈশিষ্ট্যযুক্ত ইভড্রপিং এবং ক্লিক ইনজেকশন আক্রমণগুলির বিরুদ্ধে আরও শক্তিশালী, সিস্টেম-স্তরের সুরক্ষা প্রদান করে। ডেভেলপাররা প্রায়শই তাদের লেআউট ফাইলে android:filterTouchesWhenObscured="true" উল্লেখ করে accessibilityDataSensitive সেনসিটিভ সক্রিয় করতে পারেন।

নির্দিষ্ট ঝুঁকি

এই বিভাগটি এমন ঝুঁকি সংগ্রহ করে যেগুলির জন্য অ-মানক প্রশমন কৌশল প্রয়োজন বা নির্দিষ্ট SDK স্তরে প্রশমিত করা হয়েছে এবং সম্পূর্ণতার জন্য এখানে রয়েছে।

ঝুঁকি: android.Manifest.permission.SYSTEM_ALERT_WINDOW

SYSTEM_ALERT_WINDOW অনুমতি একটি অ্যাপকে সমস্ত অ্যাপের উপরে দেখানো একটি উইন্ডো তৈরি করতে দেয়।

প্রশমন

অ্যান্ড্রয়েডের নতুন সংস্করণগুলি নিম্নলিখিতগুলি সহ বেশ কয়েকটি প্রশমনের প্রবর্তন করেছে:

- অ্যান্ড্রয়েড 6 (এপিআই স্তর 23) এবং উচ্চতর, ব্যবহারকারীদের স্পষ্টভাবে একটি ওভারলে উইন্ডো তৈরি করার জন্য অ্যাপটির অনুমতি দিতে হবে।

- Android 12 (API লেভেল 31) এবং উচ্চতর, অ্যাপগুলি

Window.setHideOverlayWindows()এtrueপাস করতে পারে।

ঝুঁকি: কাস্টম টোস্ট

একজন আক্রমণকারী একটি টোস্ট বার্তার চেহারা কাস্টমাইজ করতে Toast.setView() ব্যবহার করতে পারে। অ্যান্ড্রয়েড 10 (এপিআই লেভেল 29) এবং তার নিচে, ক্ষতিকারক অ্যাপগুলি ব্যাকগ্রাউন্ড থেকে এই ধরনের টোস্ট চালু করতে পারে।

প্রশমন

যদি কোনো অ্যাপ অ্যান্ড্রয়েড 11 (এপিআই লেভেল 30) বা উচ্চতরকে টার্গেট করে, তাহলে সিস্টেম ব্যাকগ্রাউন্ড কাস্টম টোস্ট ব্লক করে। যাইহোক, টোস্ট বার্স্ট ব্যবহার করে কিছু পরিস্থিতিতে এই প্রশমন এড়ানো যেতে পারে, যেখানে আক্রমণকারী ফোরগ্রাউন্ডে থাকাকালীন একাধিক টোস্ট সারিবদ্ধ করে এবং একটি অ্যাপ ব্যাকগ্রাউন্ডে যাওয়ার পরেও তারা চালু হতে থাকে।

Android 12 (API লেভেল 31) অনুযায়ী ব্যাকগ্রাউন্ড টোস্ট এবং টোস্ট বার্স্ট আক্রমণ সম্পূর্ণভাবে প্রশমিত হয়েছে।

ঝুঁকি: কার্যকলাপ স্যান্ডউইচ

যদি একটি দূষিত অ্যাপ ব্যবহারকারীকে এটি খুলতে রাজি করাতে পরিচালনা করে, তবে এটি এখনও ভিকটিম অ্যাপ থেকে একটি অ্যাক্টিভিটি চালু করতে পারে এবং পরবর্তীতে এটিকে নিজস্ব অ্যাক্টিভিটি দিয়ে ওভারলে করতে পারে, একটি অ্যাক্টিভিটি স্যান্ডউইচ গঠন করে এবং একটি আংশিক অবরোধ আক্রমণ তৈরি করে।

প্রশমন

আংশিক অবরোধের জন্য সাধারণ প্রশমন দেখুন। গভীরভাবে প্রতিরক্ষার জন্য, নিশ্চিত করুন যে আপনি এমন ক্রিয়াকলাপ রপ্তানি করবেন না যা আক্রমণকারীকে স্যান্ডউইচিং থেকে আটকাতে রপ্তানির প্রয়োজন নেই।

সম্পদ

{% শব্দার্থে %}আপনার জন্য প্রস্তাবিত

- দ্রষ্টব্য: জাভাস্ক্রিপ্ট বন্ধ থাকলে লিঙ্ক টেক্সট প্রদর্শিত হয়

- অ্যান্ড্রয়েড: রপ্তানি করা হয়েছে

- # কী ব্যবস্থাপনা {:#কী-ব্যবস্থাপনা}

- সরাসরি APK থেকে এমবেড করা DEX কোড চালান

OWASP বিভাগ: MASVS-প্ল্যাটফর্ম: প্ল্যাটফর্ম ইন্টারঅ্যাকশন

ওভারভিউ

ট্যাপজ্যাকিং হল ক্লিকজ্যাকিং ওয়েব দুর্বলতার সমতুল্য অ্যান্ড্রয়েড-অ্যাপ: একটি দূষিত অ্যাপ ব্যবহারকারীকে ওভারলে বা অন্যান্য উপায়ে UI-কে অস্পষ্ট করে নিরাপত্তা-প্রাসঙ্গিক নিয়ন্ত্রণ (নিশ্চিতকরণ বোতাম ইত্যাদি) ক্লিক করতে কৌশল করে। এই পৃষ্ঠায়, আমরা দুটি আক্রমণের রূপকে আলাদা করি: সম্পূর্ণ এবং আংশিক অবরোধ। সম্পূর্ণ অবরোধে, আক্রমণকারী স্পর্শ এলাকাকে ওভারলে করে, যখন আংশিক অবরোধে, স্পর্শ এলাকাটি অস্পষ্ট থাকে।

প্রভাব

ট্যাপজ্যাকিং আক্রমণগুলি ব্যবহারকারীদেরকে নির্দিষ্ট ক্রিয়া সম্পাদনে প্রতারিত করতে ব্যবহৃত হয়। প্রভাব নির্ভর করে আক্রমণকারী দ্বারা লক্ষ্য করা কর্মের উপর।

ঝুঁকি: সম্পূর্ণ অবরোধ

সম্পূর্ণ অবরোধে, আক্রমণকারী স্পর্শ ইভেন্ট হাইজ্যাক করার জন্য স্পর্শ এলাকাকে ওভারলে করে:

প্রশমন

কোডে View.setFilterTouchesWhenObscured(true) সেট করে সম্পূর্ণ অক্লুশন প্রতিরোধ করা হয়। এই ব্লক স্পর্শ একটি ওভারলে দ্বারা পাস. আপনি যদি একটি ঘোষণামূলক পদ্ধতি পছন্দ করেন তবে আপনি যে View অবজেক্টটিকে সুরক্ষিত করতে চান তার জন্য লেআউট ফাইলে android:filterTouchesWhenObscured="true" যোগ করতে পারেন।

ঝুঁকি: আংশিক অবরোধ

আংশিক অবরোধ আক্রমণে, স্পর্শ এলাকাটি অস্পষ্ট থাকে:

প্রশমন

FLAG_WINDOW_IS_PARTIALLY_OBSCURED পতাকা আছে এমন স্পর্শ ইভেন্টগুলিকে ম্যানুয়ালি উপেক্ষা করে আপনি আংশিক অবরোধ কমাতে পারেন৷ এই দৃশ্যের বিরুদ্ধে কোন ডিফল্ট সুরক্ষা নেই।

অ্যান্ড্রয়েড 16 এবং accessibilityDataSensitive : অ্যান্ড্রয়েড 16 (এপিআই লেভেল 16) এবং উচ্চতর দিয়ে শুরু করে, ডেভেলপাররা accessibilityDataSensitive ফ্ল্যাগ ব্যবহার করতে পারে সংবেদনশীল ডেটাকে ক্ষতিকারক অ্যাক্সেসিবিলিটি পরিষেবাগুলি থেকে রক্ষা করতে যা বৈধ অ্যাক্সেসিবিলিটি টুল নয়৷ যখন এই পতাকাটি সংবেদনশীল দৃশ্যগুলিতে সেট করা হয় (যেমন, লগইন স্ক্রিন, লেনদেন নিশ্চিতকরণ স্ক্রীন), এটি অ্যাক্সেসযোগ্যতার অনুমতি সহ অ্যাপগুলিকে সংবেদনশীল ডেটা পড়তে বা ইন্টারঅ্যাক্ট করতে বাধা দেয় যদি না সেগুলিকে তাদের ম্যানিফেস্টে isA11yTool=true হিসাবে ঘোষণা করা হয়৷ এটি আংশিক অবরোধ পরিস্থিতিগুলির বৈশিষ্ট্যযুক্ত ইভড্রপিং এবং ক্লিক ইনজেকশন আক্রমণগুলির বিরুদ্ধে আরও শক্তিশালী, সিস্টেম-স্তরের সুরক্ষা প্রদান করে। ডেভেলপাররা প্রায়শই তাদের লেআউট ফাইলে android:filterTouchesWhenObscured="true" উল্লেখ করে accessibilityDataSensitive সেনসিটিভ সক্রিয় করতে পারেন।

নির্দিষ্ট ঝুঁকি

এই বিভাগটি এমন ঝুঁকি সংগ্রহ করে যেগুলির জন্য অ-মানক প্রশমন কৌশল প্রয়োজন বা নির্দিষ্ট SDK স্তরে প্রশমিত করা হয়েছে এবং সম্পূর্ণতার জন্য এখানে রয়েছে।

ঝুঁকি: android.Manifest.permission.SYSTEM_ALERT_WINDOW

SYSTEM_ALERT_WINDOW অনুমতি একটি অ্যাপকে সমস্ত অ্যাপের উপরে দেখানো একটি উইন্ডো তৈরি করতে দেয়।

প্রশমন

অ্যান্ড্রয়েডের নতুন সংস্করণগুলি নিম্নলিখিতগুলি সহ বেশ কয়েকটি প্রশমনের প্রবর্তন করেছে:

- অ্যান্ড্রয়েড 6 (এপিআই স্তর 23) এবং উচ্চতর, ব্যবহারকারীদের স্পষ্টভাবে একটি ওভারলে উইন্ডো তৈরি করার জন্য অ্যাপটির অনুমতি দিতে হবে।

- Android 12 (API লেভেল 31) এবং উচ্চতর, অ্যাপগুলি

Window.setHideOverlayWindows()এtrueপাস করতে পারে।

ঝুঁকি: কাস্টম টোস্ট

একজন আক্রমণকারী একটি টোস্ট বার্তার চেহারা কাস্টমাইজ করতে Toast.setView() ব্যবহার করতে পারে। অ্যান্ড্রয়েড 10 (এপিআই লেভেল 29) এবং তার নিচে, ক্ষতিকারক অ্যাপগুলি ব্যাকগ্রাউন্ড থেকে এই ধরনের টোস্ট চালু করতে পারে।

প্রশমন

যদি কোনো অ্যাপ অ্যান্ড্রয়েড 11 (এপিআই লেভেল 30) বা উচ্চতরকে টার্গেট করে, তাহলে সিস্টেম ব্যাকগ্রাউন্ড কাস্টম টোস্ট ব্লক করে। যাইহোক, টোস্ট বার্স্ট ব্যবহার করে কিছু পরিস্থিতিতে এই প্রশমন এড়ানো যেতে পারে, যেখানে আক্রমণকারী ফোরগ্রাউন্ডে থাকাকালীন একাধিক টোস্ট সারিবদ্ধ করে এবং একটি অ্যাপ ব্যাকগ্রাউন্ডে যাওয়ার পরেও তারা চালু হতে থাকে।

Android 12 (API লেভেল 31) অনুযায়ী ব্যাকগ্রাউন্ড টোস্ট এবং টোস্ট বার্স্ট আক্রমণ সম্পূর্ণভাবে প্রশমিত হয়েছে।

ঝুঁকি: কার্যকলাপ স্যান্ডউইচ

যদি একটি দূষিত অ্যাপ ব্যবহারকারীকে এটি খুলতে রাজি করাতে পরিচালনা করে, তবে এটি এখনও ভিকটিম অ্যাপ থেকে একটি অ্যাক্টিভিটি চালু করতে পারে এবং পরবর্তীতে এটিকে নিজস্ব অ্যাক্টিভিটি দিয়ে ওভারলে করতে পারে, একটি অ্যাক্টিভিটি স্যান্ডউইচ গঠন করে এবং একটি আংশিক অবরোধ আক্রমণ তৈরি করে।

প্রশমন

আংশিক অবরোধের জন্য সাধারণ প্রশমন দেখুন। গভীরভাবে প্রতিরক্ষার জন্য, নিশ্চিত করুন যে আপনি এমন ক্রিয়াকলাপ রপ্তানি করবেন না যা আক্রমণকারীকে স্যান্ডউইচিং থেকে আটকাতে রপ্তানির প্রয়োজন নেই।

সম্পদ

{% শব্দার্থে %}আপনার জন্য প্রস্তাবিত

- দ্রষ্টব্য: জাভাস্ক্রিপ্ট বন্ধ থাকলে লিঙ্ক টেক্সট প্রদর্শিত হয়

- অ্যান্ড্রয়েড: রপ্তানি করা হয়েছে

- # কী ব্যবস্থাপনা {:#কী-ব্যবস্থাপনা}

- সরাসরি APK থেকে এমবেড করা DEX কোড চালান

OWASP বিভাগ: MASVS-প্ল্যাটফর্ম: প্ল্যাটফর্ম ইন্টারঅ্যাকশন

ওভারভিউ

ট্যাপজ্যাকিং হল ক্লিকজ্যাকিং ওয়েব দুর্বলতার সমতুল্য অ্যান্ড্রয়েড-অ্যাপ: একটি দূষিত অ্যাপ ব্যবহারকারীকে ওভারলে বা অন্যান্য উপায়ে UI-কে অস্পষ্ট করে নিরাপত্তা-প্রাসঙ্গিক নিয়ন্ত্রণ (নিশ্চিতকরণ বোতাম ইত্যাদি) ক্লিক করতে কৌশল করে। এই পৃষ্ঠায়, আমরা দুটি আক্রমণের রূপকে আলাদা করি: সম্পূর্ণ এবং আংশিক অবরোধ। সম্পূর্ণ অবরোধে, আক্রমণকারী স্পর্শ এলাকাকে ওভারলে করে, যখন আংশিক অবরোধে, স্পর্শ এলাকাটি অস্পষ্ট থাকে।

প্রভাব

ট্যাপজ্যাকিং আক্রমণগুলি ব্যবহারকারীদেরকে নির্দিষ্ট ক্রিয়া সম্পাদনে প্রতারিত করতে ব্যবহৃত হয়। প্রভাব নির্ভর করে আক্রমণকারী দ্বারা লক্ষ্য করা কর্মের উপর।

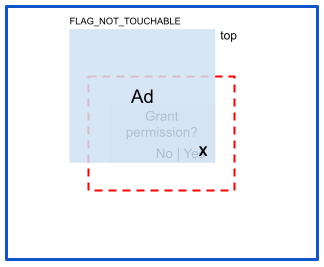

ঝুঁকি: সম্পূর্ণ অবরোধ

সম্পূর্ণ অবরোধে, আক্রমণকারী স্পর্শ ইভেন্ট হাইজ্যাক করার জন্য স্পর্শ এলাকাকে ওভারলে করে:

প্রশমন

কোডে View.setFilterTouchesWhenObscured(true) সেট করে সম্পূর্ণ অক্লুশন প্রতিরোধ করা হয়। এই ব্লক স্পর্শ একটি ওভারলে দ্বারা পাস. আপনি যদি একটি ঘোষণামূলক পদ্ধতি পছন্দ করেন তবে আপনি যে View অবজেক্টটিকে সুরক্ষিত করতে চান তার জন্য লেআউট ফাইলে android:filterTouchesWhenObscured="true" যোগ করতে পারেন।

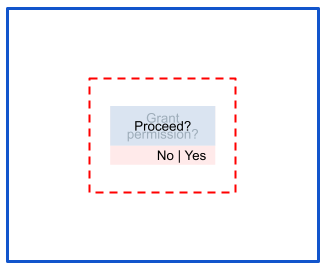

ঝুঁকি: আংশিক অবরোধ

আংশিক অবরোধ আক্রমণে, স্পর্শ এলাকাটি অস্পষ্ট থাকে:

প্রশমন

FLAG_WINDOW_IS_PARTIALLY_OBSCURED পতাকা আছে এমন স্পর্শ ইভেন্টগুলিকে ম্যানুয়ালি উপেক্ষা করে আপনি আংশিক অবরোধ কমাতে পারেন৷ এই দৃশ্যের বিরুদ্ধে কোন ডিফল্ট সুরক্ষা নেই।

অ্যান্ড্রয়েড 16 এবং accessibilityDataSensitive : অ্যান্ড্রয়েড 16 (এপিআই লেভেল 16) এবং উচ্চতর দিয়ে শুরু করে, ডেভেলপাররা accessibilityDataSensitive ফ্ল্যাগ ব্যবহার করতে পারে সংবেদনশীল ডেটাকে ক্ষতিকারক অ্যাক্সেসিবিলিটি পরিষেবাগুলি থেকে রক্ষা করতে যা বৈধ অ্যাক্সেসিবিলিটি টুল নয়৷ যখন এই পতাকাটি সংবেদনশীল দৃশ্যগুলিতে সেট করা হয় (যেমন, লগইন স্ক্রিন, লেনদেন নিশ্চিতকরণ স্ক্রীন), এটি অ্যাক্সেসযোগ্যতার অনুমতি সহ অ্যাপগুলিকে সংবেদনশীল ডেটা পড়তে বা ইন্টারঅ্যাক্ট করতে বাধা দেয় যদি না সেগুলিকে তাদের ম্যানিফেস্টে isA11yTool=true হিসাবে ঘোষণা করা হয়৷ এটি আংশিক অবরোধ পরিস্থিতিগুলির বৈশিষ্ট্যযুক্ত ইভড্রপিং এবং ক্লিক ইনজেকশন আক্রমণগুলির বিরুদ্ধে আরও শক্তিশালী, সিস্টেম-স্তরের সুরক্ষা প্রদান করে। ডেভেলপাররা প্রায়শই তাদের লেআউট ফাইলে android:filterTouchesWhenObscured="true" উল্লেখ করে accessibilityDataSensitive সেনসিটিভ সক্রিয় করতে পারেন।

নির্দিষ্ট ঝুঁকি

এই বিভাগটি এমন ঝুঁকি সংগ্রহ করে যেগুলির জন্য অ-মানক প্রশমন কৌশল প্রয়োজন বা নির্দিষ্ট SDK স্তরে প্রশমিত করা হয়েছে এবং সম্পূর্ণতার জন্য এখানে রয়েছে।

ঝুঁকি: android.Manifest.permission.SYSTEM_ALERT_WINDOW

SYSTEM_ALERT_WINDOW অনুমতি একটি অ্যাপকে সমস্ত অ্যাপের উপরে দেখানো একটি উইন্ডো তৈরি করতে দেয়।

প্রশমন

অ্যান্ড্রয়েডের নতুন সংস্করণগুলি নিম্নলিখিতগুলি সহ বেশ কয়েকটি প্রশমনের প্রবর্তন করেছে:

- অ্যান্ড্রয়েড 6 (এপিআই স্তর 23) এবং উচ্চতর, ব্যবহারকারীদের স্পষ্টভাবে একটি ওভারলে উইন্ডো তৈরি করার জন্য অ্যাপটির অনুমতি দিতে হবে।

- Android 12 (API লেভেল 31) এবং উচ্চতর, অ্যাপগুলি

Window.setHideOverlayWindows()এtrueপাস করতে পারে।

ঝুঁকি: কাস্টম টোস্ট

একজন আক্রমণকারী একটি টোস্ট বার্তার চেহারা কাস্টমাইজ করতে Toast.setView() ব্যবহার করতে পারে। অ্যান্ড্রয়েড 10 (এপিআই লেভেল 29) এবং তার নিচে, ক্ষতিকারক অ্যাপগুলি ব্যাকগ্রাউন্ড থেকে এই ধরনের টোস্ট চালু করতে পারে।

প্রশমন

যদি কোনো অ্যাপ অ্যান্ড্রয়েড 11 (এপিআই লেভেল 30) বা উচ্চতরকে টার্গেট করে, তাহলে সিস্টেম ব্যাকগ্রাউন্ড কাস্টম টোস্ট ব্লক করে। যাইহোক, টোস্ট বার্স্ট ব্যবহার করে কিছু পরিস্থিতিতে এই প্রশমন এড়ানো যেতে পারে, যেখানে আক্রমণকারী ফোরগ্রাউন্ডে থাকাকালীন একাধিক টোস্ট সারিবদ্ধ করে এবং একটি অ্যাপ ব্যাকগ্রাউন্ডে যাওয়ার পরেও তারা চালু হতে থাকে।

Android 12 (API লেভেল 31) অনুযায়ী ব্যাকগ্রাউন্ড টোস্ট এবং টোস্ট বার্স্ট আক্রমণ সম্পূর্ণভাবে প্রশমিত হয়েছে।

ঝুঁকি: কার্যকলাপ স্যান্ডউইচ

যদি একটি দূষিত অ্যাপ ব্যবহারকারীকে এটি খুলতে রাজি করাতে পরিচালনা করে, তবে এটি এখনও ভিকটিম অ্যাপ থেকে একটি অ্যাক্টিভিটি চালু করতে পারে এবং পরবর্তীতে এটিকে নিজস্ব অ্যাক্টিভিটি দিয়ে ওভারলে করতে পারে, একটি অ্যাক্টিভিটি স্যান্ডউইচ গঠন করে এবং একটি আংশিক অবরোধ আক্রমণ তৈরি করে।

প্রশমন

আংশিক অবরোধের জন্য সাধারণ প্রশমন দেখুন। গভীরভাবে প্রতিরক্ষার জন্য, নিশ্চিত করুন যে আপনি এমন ক্রিয়াকলাপ রপ্তানি করবেন না যা আক্রমণকারীকে স্যান্ডউইচিং থেকে আটকাতে রপ্তানির প্রয়োজন নেই।

সম্পদ

{% শব্দার্থে %}আপনার জন্য প্রস্তাবিত

- দ্রষ্টব্য: জাভাস্ক্রিপ্ট বন্ধ থাকলে লিঙ্ক টেক্সট প্রদর্শিত হয়

- অ্যান্ড্রয়েড: রপ্তানি করা হয়েছে

- # কী ব্যবস্থাপনা {:#কী-ব্যবস্থাপনা}

- সরাসরি APK থেকে এমবেড করা DEX কোড চালান