Credential Manager، رابط برنامهنویسی کاربردی (API) پیشنهادی Jetpack برای تبادل اعتبارنامه در برنامههای اندروید است. رابط برنامهنویسی کاربردی Credential Manager، تبادل اعتبارنامه را در بین فرمفکتورها برای موارد استفادهای که شامل احراز هویت و مجوزدهی میشود، ساده میکند. همچنین میتوانید از Credential Manager برای مدیریت اعتبارنامههای دیجیتال و بازیابی اعتبارنامههای کاربر در دستگاههای جدید اندروید استفاده کنید.

ویژگیهای مدیریت اعتبارنامه

مدیریت اعتبارنامه (Credential Manager) فرآیند ورود به سیستم را ساده کرده و با ارائه مجموعهای قوی از قابلیتها، از جمله موارد زیر، امنیت را افزایش میدهد:

- پشتیبانی از مکانیزمهای مختلف احراز هویت : کاربران را قادر میسازد تا با استفاده از موارد زیر در برنامه شما ثبت نام یا وارد شوند:

- کلیدهای عبور

- ورود به سیستم با گوگل و سایر سازوکارهای ورود به سیستم فدرال

- رمزهای عبور

- اعتبارنامههای دیجیتال

- بازیابی اعتبارنامه بین دستگاهی : با Restore Credentials یکپارچهسازی میشود و به کاربران امکان میدهد تا به طور یکپارچه از برنامه شما در یک دستگاه جدید استفاده کنند.

- ادغام یکپارچه با ارائهدهندگان اعتبارنامه : پشتیبانی از ارائهدهندگان اعتبارنامه ، از جمله مدیران رمز عبور مانند Google Password Manager را ارائه میدهد.

- مدیریت اعتبارنامه : بهروزرسانی فراداده برای اعتبارنامههای کاربر را فعال میکند و به حفظ ثبات اعتبارنامهها در برنامه و ارائهدهندگان اعتبارنامه کمک میکند.

- سازگاری با وب ویو : با برنامههایی که از وب ویو استفاده میکنند، کار میکند.

- ادغام خودکار : با تکمیل خودکار ادغام میشود تا اعتبارنامهها را در رابط کاربری تکمیل خودکار نمایش دهد.

مزایای استفاده از مدیریت اعتبارنامهها

استفاده از Credential Manager چندین مزیت کلیدی هم برای برنامه شما و هم برای کاربرانتان فراهم میکند:

- امنیت پیشرفته : کلیدهای عبور امنیت پیشرفتهای را ارائه میدهند و کاربران را از تلاشهای فیشینگ محافظت میکنند.

- پشتیبانی از فرم فکتورهای مختلف : APIها در فرم فکتورهای مختلف اندروید، از جمله موبایل، اندروید XR و دستگاههای Wear OS، کار میکنند.

- احراز هویت سادهشده در موارد استفاده : مدارک دیجیتال ، مانند گواهینامههای رانندگی دیجیتال، کارتهای شناسایی شرکتی و کارتهای شناسایی ملی، امکان احراز هویت را در موارد استفاده مختلف، از جمله مواردی که نیاز به تأیید شماره تلفن دارند، فراهم میکنند.

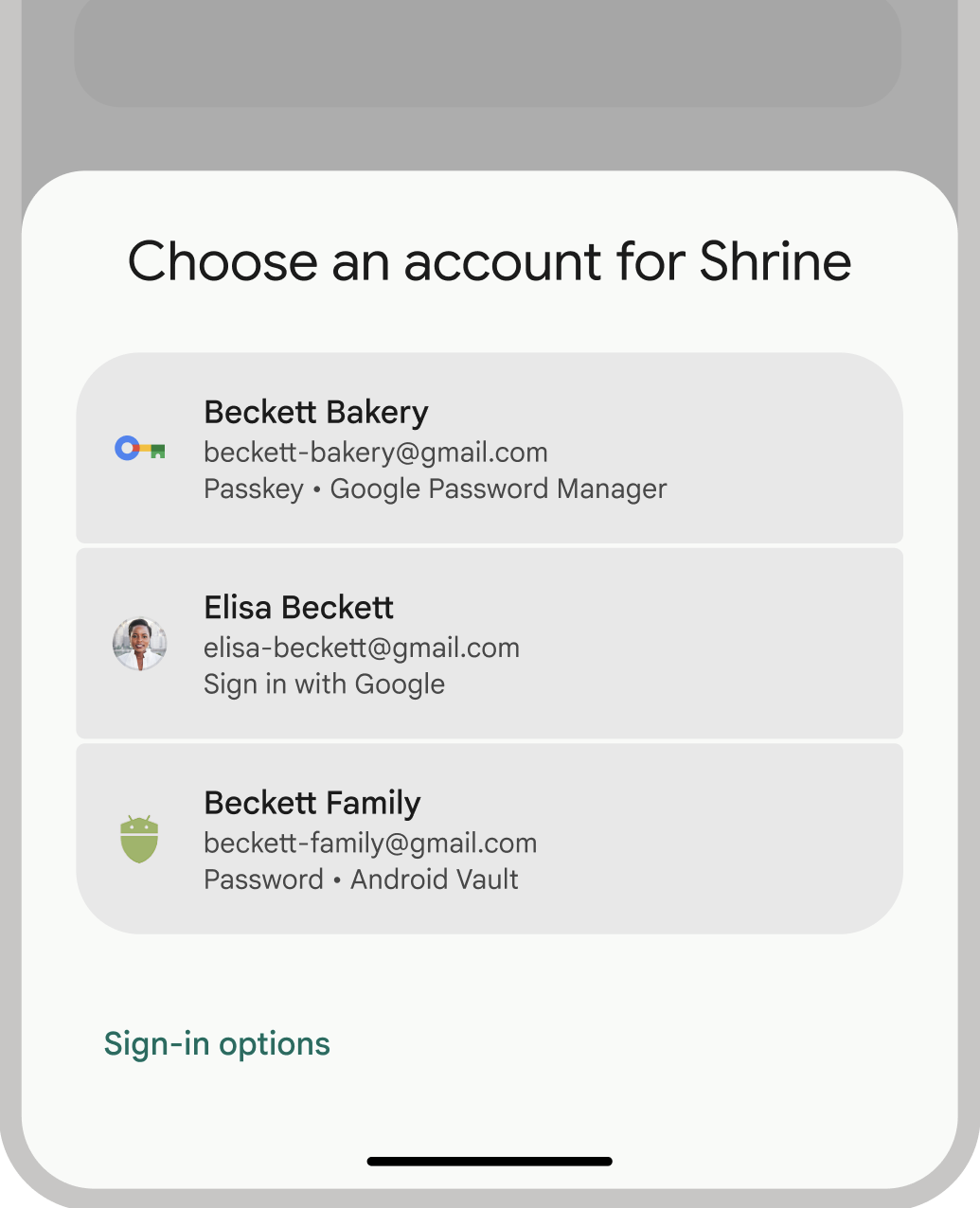

- تجربه کاربری بهبود یافته : رابط کاربری یکپارچه Credential Manager به کاربران یک تجربه آشنا و سازگار میدهد و سرعت ثبت نام و ورود به سیستم را بهبود میبخشد. رابط کاربری برگه پایانی به صورت درون خطی با محتوای برنامه شما نمایش داده میشود، بنابراین کاربران شما در حین ورود به سیستم در چارچوب برنامه شما باقی میمانند. تصویر زیر رابط کاربری داخلی Credential Manager را نشان میدهد:

اصطلاحات احراز هویت

نهادی که برای کاربران خود نیاز به احراز هویت دارد، به عنوان طرف متکی شناخته میشود. یک گردش کار احراز هویت معمولاً شامل اجزای زیر است:

- برنامه کلاینت طرف مقابل : کلاینت - در این مورد، برنامه اندروید شما - که رابط کاربری را برای ایجاد و استفاده از کلیدهای عبور مدیریت میکند.

- سرور طرف متکی : یک سرور برنامه که به ایجاد، ذخیره و تأیید کلیدهای عبور کمک میکند.

- ارائهدهنده اعتبارنامه : مؤلفهای که اعتبارنامههای کاربر را ذخیره و ارائه میدهد، مانند مدیر رمز عبور گوگل. توجه داشته باشید که مستندات FIDO به ارائهدهندگان اعتبارنامه به عنوان مدیران اعتبارنامه اشاره میکند.

ذخیرهسازی اعتبارنامه

ارائهدهندگان اعتبارنامه، مانند Google Password Manager، یک مکان متمرکز و امن برای کاربران فراهم میکنند تا اعتبارنامهها را در دستگاههای خود مدیریت کنند و فرآیند احراز هویت را بیش از پیش ساده کنند. برای ادغام با Credential Manager به عنوان یک ارائهدهنده اعتبارنامه، به بخش «پیادهسازی احراز هویت به عنوان یک ارائهدهنده اعتبارنامه» مراجعه کنید.

برای اطلاعات بیشتر در مورد اینکه چگونه مدیریت رمز عبور گوگل (Google Password Manager) اعتبارنامههای شما را ایمن نگه میدارد، به بخش امنیت رمزهای عبور در مدیریت رمز عبور گوگل مراجعه کنید.

مهاجرت به مدیریت اعتبارنامهها

مدیریت اعتبارنامه (Credential Manager) برای جایگزینی APIهای احراز هویت قدیمی اندروید و اعتبارنامههای محلی FIDO2 در نظر گرفته شده است. برای اطلاعات بیشتر در مورد مهاجرت به مدیریت اعتبارنامه، به راهنماهای زیر مراجعه کنید: